9 ICT problemen die veel voorkomen

9 ICT problemen die veel voorkomen

Met een eerste kop koffie in de hand ben je klaar om de werkdag te beginnen. Je start jouw computer op en scrolt wat door de mailbox heen. Wanneer je net een mailtje wil beantwoorden valt het internet ineens weg. Enorm frustrerend, zeker wanneer je het ICT probleem niet snel en zelf op kan lossen.

Ieder bedrijf krijgt wel eens met ICT problemen te maken. Dit kan variëren van de verbinding die wegvalt tot een printer die niet meer werkt of een onbruikbare werkplek door missende kabels. Wij hebben de meest voorkomende ICT problemen op een rijtje gezet én hoe je deze kan oplossen.

In dit blog:

Co-owner

De meest voorkomende ICT problemen

De ICT infrastructuur is een belangrijk onderdeel van jouw bedrijf. Vanzelfsprekend zit niemand te wachten op problemen hiermee. Deze hebben namelijk direct invloed op de productiviteit. Hieronder hebben we de 9 meest voorkomende ICT problemen voor je op een rijtje gezet.

1. De internetverbinding valt weg

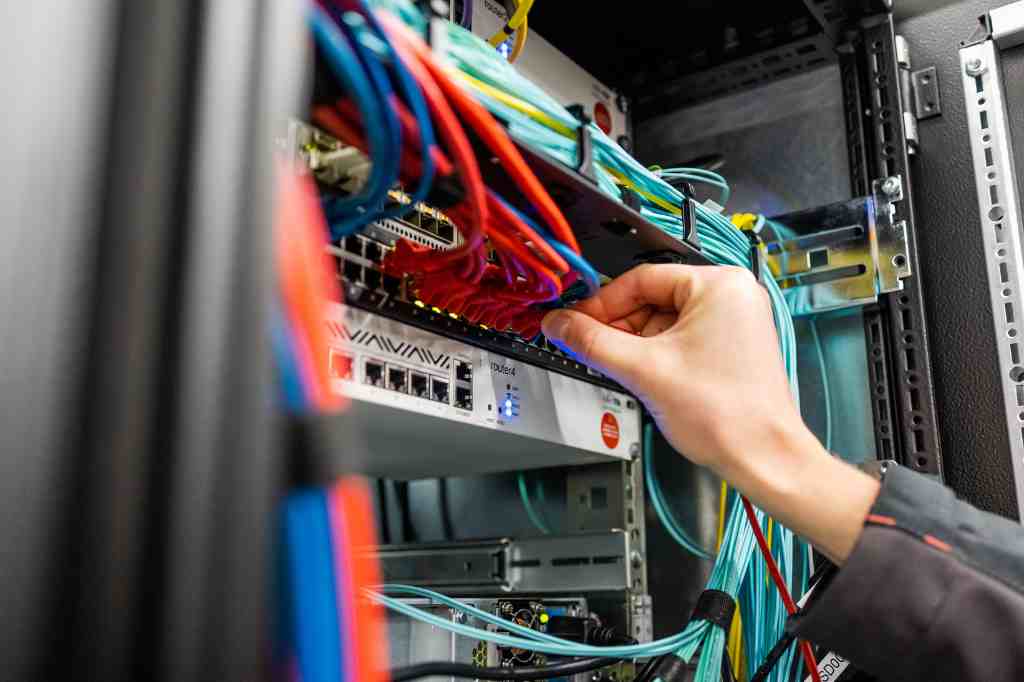

Misschien wel het vervelendste ICT probleem is het wegvallen van het internet. Ineens kunnen medewerkers (een deel van) hun werk niet meer doen. Het IT probleem kan variëren van een signaal dat helemaal wegvalt tot langzamer internet.

Voor het wegvallen van de internetverbinding zijn verschillende oorzaken. In sommige gevallen is het een externe oorzaak, zoals graafwerkzaamheden, maar veelal is de oorzaak intern te vinden. Er kunnen bijvoorbeeld problemen zijn met WiFi-accesspoints, switches, firewalls of andere netwerkapparatuur. Een andere oorzaak is een server die niet (meer) past bij de grootte en het verbruik van de organisatie. Naarmate een server ouder wordt, de website zwaarder of wanneer er meer gebruikers zijn, moet de server worden opgeschaald.

Tip:Het niet meer kunnen werken omdat een internetverbinding uitvalt kan worden voorkomen door redundantie. Het redundant maken van een bedrijfsnetwerk kan door bijvoorbeeld gebruik te maken van een extra (glasvezel)verbinding of het installeren van een 4G back-up verbinding. De back-up verbinding wordt in werking gesteld zodra de hoofdverbinding uitvalt.

2. De printer is niet verbonden

Bij ICT problemen denk je waarschijnlijk niet meteen aan een printer die niet meer verbonden is. Toch valt een printer onder ICT wanneer deze draadloos verbonden is met computers. Wanneer een computer meerdere printers aan zich heeft gekoppeld kan dit verbindingsproblemen opleveren. Daarnaast kunnen er ook problemen zijn met de printer zelf wanneer deze niet verbonden is met het netwerk.

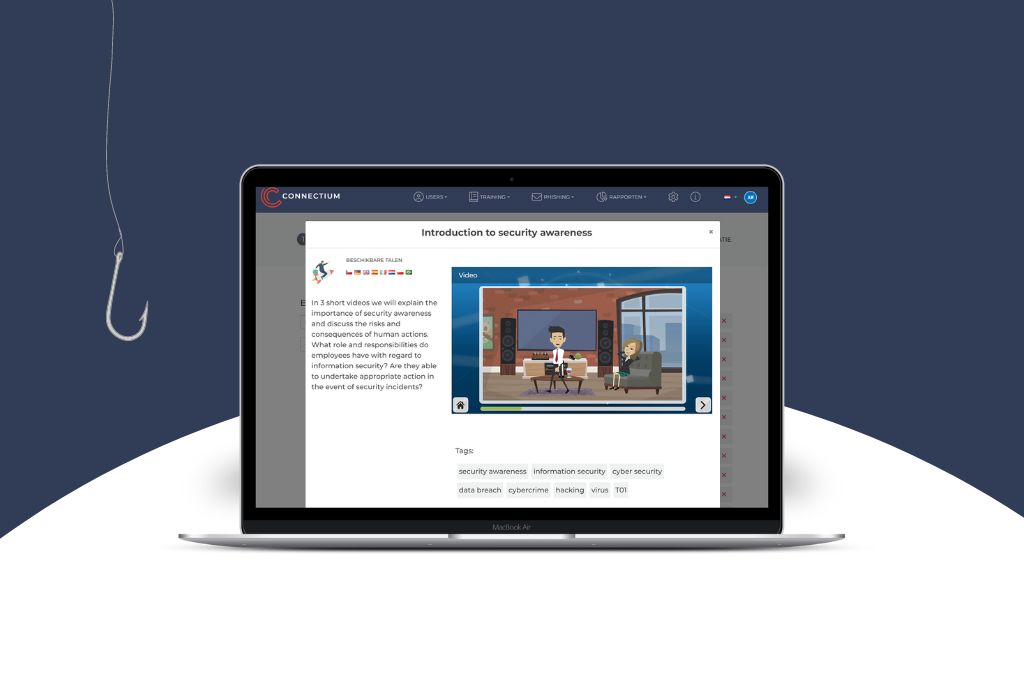

3. De cybersecurity is niet op orde

Bijna iedereen is zich bewust van cyberaanvallen zoals malware, phishing en ransomware. Toch komt het vaak voor dat organisaties hun security niet goed op orde hebben. Een goede cybersecurity begint bij het regelmatig updaten van software, mobiele apparaten en netwerkapparatuur. Daarnaast is het belangrijk om antivirus- en antimalware software te gebruiken, alle endpoints te beveiligen en multi-factor authenticatie verplicht te stellen.

Bewustwording van medewerkers speelt bij een goede cybersecurity ook een rol. Maak ze bewust van veelvoorkomende dreigingen en stel een protocol in wat te doen bij dubieuze e-mails of als er toch op een link is geklikt. Met het security awareness programma van Connectium kan je medewerkers doorlopend scherp en op de hoogte houden van nieuwe risico’s.

4. De helpdesk is niet bereikbaar

Een goede helpdesk is erg belangrijk voor organisaties om ICT problemen zo snel mogelijk op te kunnen lossen. Helaas komt het vaak voor dat de helpdesk onbereikbaar is of de medewerker niet goed genoeg helpt. Daarom bieden wij bij Connectium een snelle helpdesk voor alle IT vragen. Hierbij is er ook een mogelijkheid tot 24 uur bereikbaarheid.

5. Gegevens zijn kwijtgeraakt

Een van de meest voorkomende IT problemen is dataverliesbij bedrijven. Om dit te voorkomen is het belangrijk om een adequaat back-up- en herstelproces te hebben. Zo kan het verlies van gegevens worden voorkomen.

Tip: maak voor een update altijd een back-up.

6. VoIP telefonie werkt niet

Ondanks de vele voordelen van VoIP telefonie, of digitaal telefoneren, kunnen er helaas wel eens problemen voorkomen. De meeste ICT problemen met VoIP telefonie worden veroorzaakt door problemen met de internetverbinding, netwerkapparatuur of IP-apparatuur.

Kom alles te weten over VoIP telefonie

Download het e-book gratis en ontdek alle voordelen van VoIP telefonie.

7. De ICT-afdeling loopt achter

Technologieën ontwikkelen zich in een razendsnel tempo. Dit geldt ook voor ontwikkelingen op ICT gebied. Zeker voor kleine ICT-afdelingen kan het lastig zijn om op de hoogte te blijven van de laatste ICT trends en ontwikkelingen.

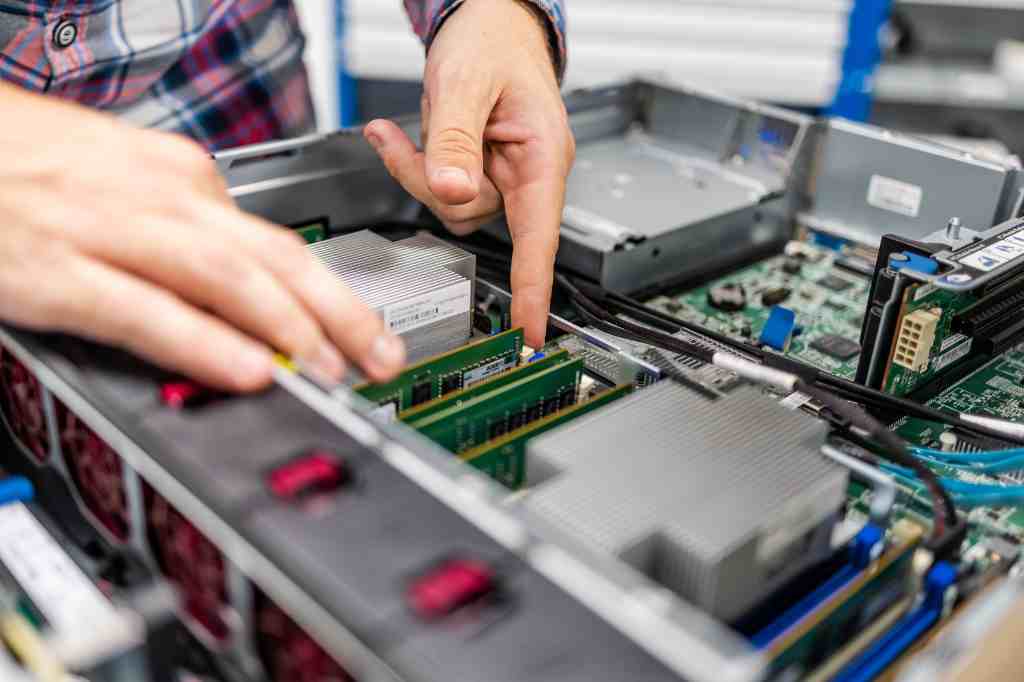

8. De computer is traag of loopt vast

Wanneer een computer traag wordt of vastloopt kan dit verschillende oorzaken hebben. Zo kan veroudering aan de orde zijn waarbij de hard- of software verouderd is. Andere oorzaken zijn een te volle harde schijf die opschoning nodig heeft of te weinig werkgeheugen. Daarnaast kan ook malware een oorzaak zijn.

9. Er is geen standaard werkplek ingericht

Als er een nieuwe medewerker aan de slag gaat binnen jouw organisatie wil je natuurlijk dat alles meteen goed geregeld is. Een veel voorkomend ICT probleem is dat niet alles goed is ingericht bij een nieuwe werkplek. Zo heeft een nieuwe medewerker (nog) geen toegang tot bepaalde applicaties of apparatuur.

ICT problemen oplossen

Een IT probleem is soms misschien al op te lossen door simpelweg de computer opnieuw op te starten. Wanneer dit niet zo is, is het goed om jezelf de volgende vragen te stellen zodat je de ICT problemen kan oplossen:

- Wanneer is het ICT probleem ontstaan?Door jezelf deze vraag te stellen kan je achterhalen of er veranderingen zijn geweest die van invloed zijn geweest op het probleem. Kwam het probleem bijvoorbeeld nadat je iets hebt gedownload of de computer opstartte?

- Is er een IT probleem met het softwarepakket?Wanneer dit het geval is, ligt het probleem niet bij jouw computer, maar bij het softwarepakket. Test ook of de software hetzelfde probleem heeft op een ander apparaat.

- Doet het probleem zich voor op verschillende browsers?Door de juiste browser te gebruiken kunnen ICT problemen voorkomen worden. Zo is Internet Explorer inmiddels erg verouderd en minder goed beveiligd. Werkt het programma wel in een andere browser, of blijft het probleem zich voordoen? Als dit laatste het geval is, moet je verder zoeken naar de oorzaak van het probleem.

- Hebben jouw collega’s hetzelfde probleem?Controleer of jij de enige bent met het probleem. Wanneer meerdere collega’s hetzelfde IT probleem ervaren, kan er een probleem zijn met de server of het netwerk.

- Hebben andere apparaten hetzelfde probleem?Test verschillende apparaten, bijvoorbeeld een andere computer, een tablet of smartphone. Wanneer het probleem zich alleen voordoet op je huidige apparaat ligt het daar dus aan. Het ICT probleem oplossen kan in dit geval door bijvoorbeeld het uitvoeren van een update. Het kan ook voorkomen dat de internetverbinding is weggevallen op jouw apparaat.

- Heb je vaker last van hetzelfde ICT probleem?Onderzoek dan of er patronen zijn wanneer het probleem zich voordoet en wat er anders is aan de momenten waarop er geen probleem is.

IT problemen voorkomen is beter dan genezen. Dat is waarom IT onderhoud zo belangrijk is. Hierbij worden regelmatig onderhoudstaken uitgevoerd om ervoor te zorgen dat jouw ICT-omgeving goed blijft werken en problemen worden voorkomen. Denk bijvoorbeeld aan het vervangen van hardware, het installeren van software-updates en het maken van back-ups.

ICT problemen voorkomen door IT beheer oplossingen

Bij Connectium bieden wij monitoring en onderhoud aan. Hierbij houden wij continu jouw IT-omgeving op afstand in de gaten. Op deze manier kunnen wij voordat er iets mis gaat ingrijpen. Wanneer er toch problemen ontstaan tijdens kantooruren, of daarbuiten, ontvangen wij een notificatie en gaan we direct aan de slag met het oplossen van het ICT probleem.

Benieuwd wat we voor jou kunnen betekenen? Neem dan contactmet ons op voor een vrijblijvend adviesgesprek.